软考笔记 - 信息安全

2022年5月左右的预测。

对称与非对称加密

- 对称加密:加密密钥和解密密钥是相同或可以直接推导的。

- 非对称加密:加密密钥和解密密钥是不同且不能由其一推导到另外一个。

对称加密速度快,但是加密强度不高、分发困难。

常见的对称密钥加密算法:DES、RC-5、IDEA、AES

DES算法采用替换+移位的形式、56位密钥、64位数据块、速度快、密钥易产生。它的升级版三重DES使用两个密钥K1、K2。

- 加密:K1加密 -> K2解密 ->K1加密

- 解密:K1解密 -> K2加密 ->K1解密

常见的非对称密钥加密算法:RSA、Elgamal、ECC

- RSA:依赖大素数分解,计算量大、难破解

- Elgamal:依赖计算有限域上离散对数的问题

- ECC:椭圆曲线算法

在非对称传输中,用接收者的公钥加密。

信息摘要

信息摘要:单向散列函数、固定长度的散列值。可以验证原文是否被篡改。

常见的消息摘要算法有MD5,SHA等。MD5散列值有128位,SHA-1有160位,SHA-2有224、256、384、512位不等。

数字签名

信息摘要也同时使用发送者私钥加密传输到接收者。接收者用发送者公钥解密后验证信息摘要是否与传输的内容信息摘要是否是相同的。

请依据已学习的加密解密技术,以及信息摘要,数字签名技术解决以下问题:

请设计一个安全邮件传输系统,要求:该邮件以加密方式传输,邮件最大附件内容可达2GB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

解题思路:附件涉及到2GB -> 对称加密;不可抵赖 -> 数字签名 -> 非对称加密;无法篡改 -> 信息摘要。

数宇签名首先需要生成消息摘要,然后发送方用自己的私钥对报文摘要进行加密,接收方用发送方的公钥验证真伪。生成消息摘要的目的是(防止篡改),对摘要进行加密的目的是(防止抵赖)。

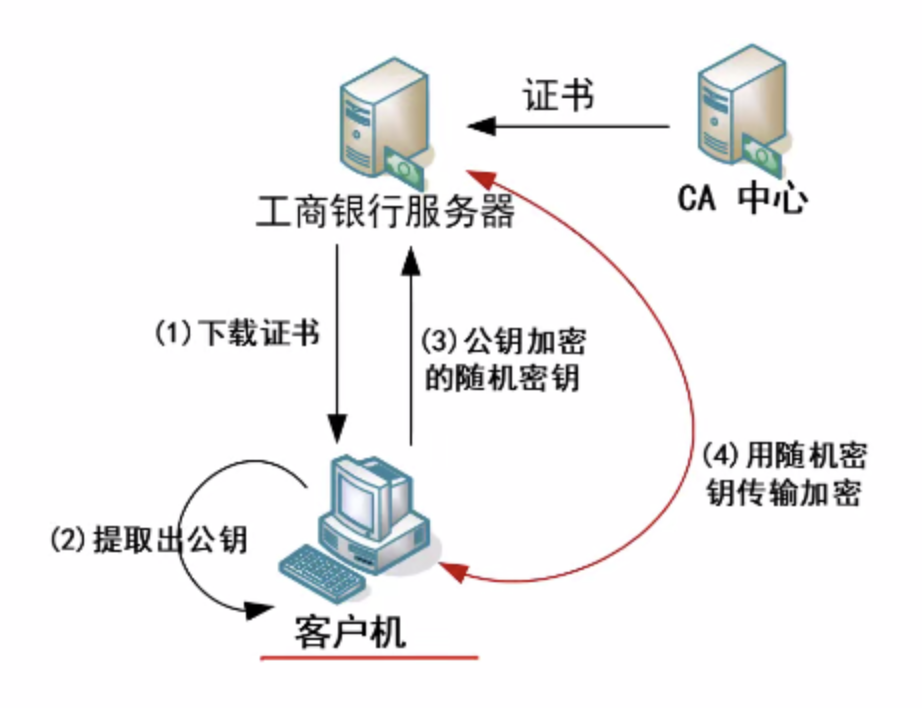

数字证书

数字证书的主要内容有:版本信息、序列号、有效期、证书所有人的公开密钥、证书发行者对证书的签名。

数字证书不包含私钥。

PKI公钥体系

PKI公钥管理体系如下:

- 密钥管理中心KMC与认证中心CA对接

- CA下面有多个注册审批机构RA

- RA下面有多个受理点

网络安全协议

- 物理层:隔离、屏蔽

- 数据链路层:PPTP、L2TP

- 网络层:防火墙、IPSec(对IP包加密)

- 传输层:TLS、SET(电子商务,身份认证)、SSL(跨到应用层)

- 应用层:PGP

MIME是多用途互联网邮件扩展,它不是一个安全相关的协议。

网络威胁与攻击

被动攻击:收集信息为主,破坏保密性

主动攻击:中断(可用性)、篡改(完整性)、伪造(真实性)

被动攻击包括:

- 窃听(网络监听):窃取信息资源和敏感信息

- 业务流分析:通过对系统进行长期监听,利用统计分析方法对诸如通信频道、通信的信息流向等进行研究,从而发现有价值的信息和规律

- 非法登陆

主动攻击包括:

- 假冒身份

- 抵赖:包括伪造对方来信

- 旁路控制(旁路攻击):绕过对加密算法的分析,利用功耗、电磁辐射等快速破解密码系统

- 重放攻击:将截获的某次合法的通信数据拷贝重新发送,加时间戳可以有效识别并应对重放攻击

- 拒绝服务(DoS)

安全保护等级

- 用户自主保护级:适用于普通内联网用户;系统被破坏后,对公民、法人和其他组织权益有损害,但不损害国家安全社会秩序和公共利益。

- 系统审计保护级:适用于通过内联网或国际网进行商务活动,需要保密的非重要单位;系统被破坏后,对公民、法人和其他组织权益有严重损害,或损害社会秩序和公共利益,但不损害国家安全。

- 安全标记保护级:适用于地方各级国家机关、金融机构、邮电通信、 能源与水源供给部门、交通运输、大型工商与信息技术企业、重点工程建设等单位;系统被破坏后,对社会秩序和公共利益造成严重损告,或对国家安全造成损害。

- 结构化保护级:适用于中央级国家机关、广播电视部门、重要物资储备单位、社会应急服务部门、尖端科技企业集团、国家重点科研机构和国防建设等部门;系统被破坏后,对社会秩序和公共利益造成特别严重损害,或对国家安全造成严重损害

- 访问验证保护级:适用于国防关键部门和依法需要对计算机信息系统实施特殊隔离的单位;系统被破坏后,对国家安全造成特别严重损害。

| 保护等级 | 公民、法人和其他组织权益 | 社会秩序和公共利益 | 国家安全 |

|---|---|---|---|

| 用户自主保护级 | 损害 | ||

| 系统审计保护级 | 严重损害 | 损害 | |

| 安全标记保护级 | 严重损害 | 损害 | |

| 结构化保护级 | 严重损害 | ||

| 访问验证保护级 | 特别严重损害 |

安全防范体系的层次

- 物理环境:通信线路、物理设备

- 操作系统:系统本身缺陷、安全配置、病毒威胁

- 网络

- 应用

- 管理:管理制度、人员组织

信息安全体系结构

访问控制的几种类型:

- 自主访问控制(DAC):给一个用户写出权限字符串

- 访问控制列表(ACL):一个资源拥有一个ACL,在表中的用户可以访问资源

- 强制访问控制(MAC):高等级用户可以访问低等级资源,但是低等级用户不能访问高等级资源

- 基于角色的访问控制(RBAC)

- 基于任务的访问控制

本文由作者按照 CC BY 4.0 进行授权